J’ai découvert internet réellement en 1988 lorsque j’ai démarré mon doctorat dans un laboratoire de recherche à Paris. A cette époque, point de HTML ni de web, mais des commandes UNIX sur des stations de travail, permettant d’envoyer un email, de télécharger un fichier ou d’exécuter une session sur un ordinateur distant. C’était génial.

A l’époque, j’expliquais autour de moi ce qu’était internet (pour un chercheur) et je disais à tout le monde : « j’aime internet ». Puis le temps est passé, ce que j’appelai internet a évolué, s’est démocratisé, s’est transformé en ce que l’on connaît aujourd’hui. Plus personne ne dit « j’aime internet », ni d’ailleurs « j’aime l’informatique ». Internet relie presque tous les humains, pour le meilleur et pour le pire, et malheureusement, j’ai l’impression, souvent pour le pire.

Dans le laboratoire de recherche où j’ai découvert l’existence d’internet, j’étais inscrit en thèse post diplôme d’ingénieur en informatique : je préparais un doctorat en électronique consacré à l’apprentissage des réseaux de neurones bouclés. La première vague d’intelligence artificielle, démarrée à la fin des années 50 avec l’invention du Perceptron, avait connu un coup d’arrêt à la fin des années 60 par un article de Minsky et Paperts qui montrait l’impasse de ce type d’outil dans le cadre de problèmes non linéaires. La deuxième vague de l’IA est survenue en 1985 après la parution d’un célèbre article écrit par Rumelhart, Hinton et Williams intitulé « Learning representations by back-propagating errors », dans lequel ils décrivaient l’algorithme de rétropropagation du gradient appliqué aux réseaux de neurones multicouches.

Ma thèse a consisté à généraliser cet algorithme à des réseaux de neurones bouclés complètement connectés, avec une application à la modélisation temporelle, et en particulier à la commande de processus non linéaires.

A cette époque, j’expliquais mon travail avec passion, et je disais autour de moi que j’aimais l’IA.

Une fois docteur ingénieur, je suis devenu Maître de conférence et avec mes collègues chercheurs, nous mettions au point des outils permettant la reconnaissance automatique des caractères manuscrits, la reconnaissance automatique des objets, la détection des cancers du sein sur des mammographies.

Nos travaux étaient très axés sur la modélisation : pour reconnaître une tumeur, il faut en avoir vu une centaine (sous plusieurs angles), savoir la différencier d’une tâche ou d’un grain de beauté, connaître ses dimensions approximatives (il n’y a pas de tumeur de 100m de long), et en faire un modèle cognitif dans un réseau de neurones. Ce réseau reconnaîtra alors quasi instantanément presque toutes les tumeurs, quelque soit leur forme et l’angle de vue.

Mon travail consistait à introduire le facteur temps (l’évolution d’une tumeur) dans le réseau de neurones en le rebouclant sur lui-même, et à élaguer le nombre de neurones et de liaisons pour obtenir les réseaux de neurones les plus efficaces possibles.

Je disais à tout le monde autour de moi que j’aimais l’IA.

Aujourd’hui, l’IA a beaucoup évolué, avec des outils probabilistes extraordinaires autour de la génération de mots et d’images. Cela ouvre des perspectives énormes dans le rapprochement des peuples avec par exemple la traduction instantanée.

MAIS aussi la génération de fausses vidéos

MAIS la destruction à venir de millions d’emplois

MAIS la constitution d’une bulle financière prête à exploser

MAIS la dégradation ininterrompue des conditions de vie du plus grand nombre au profit des ultrariches.

J’aime l’IA mais pas celle-là.

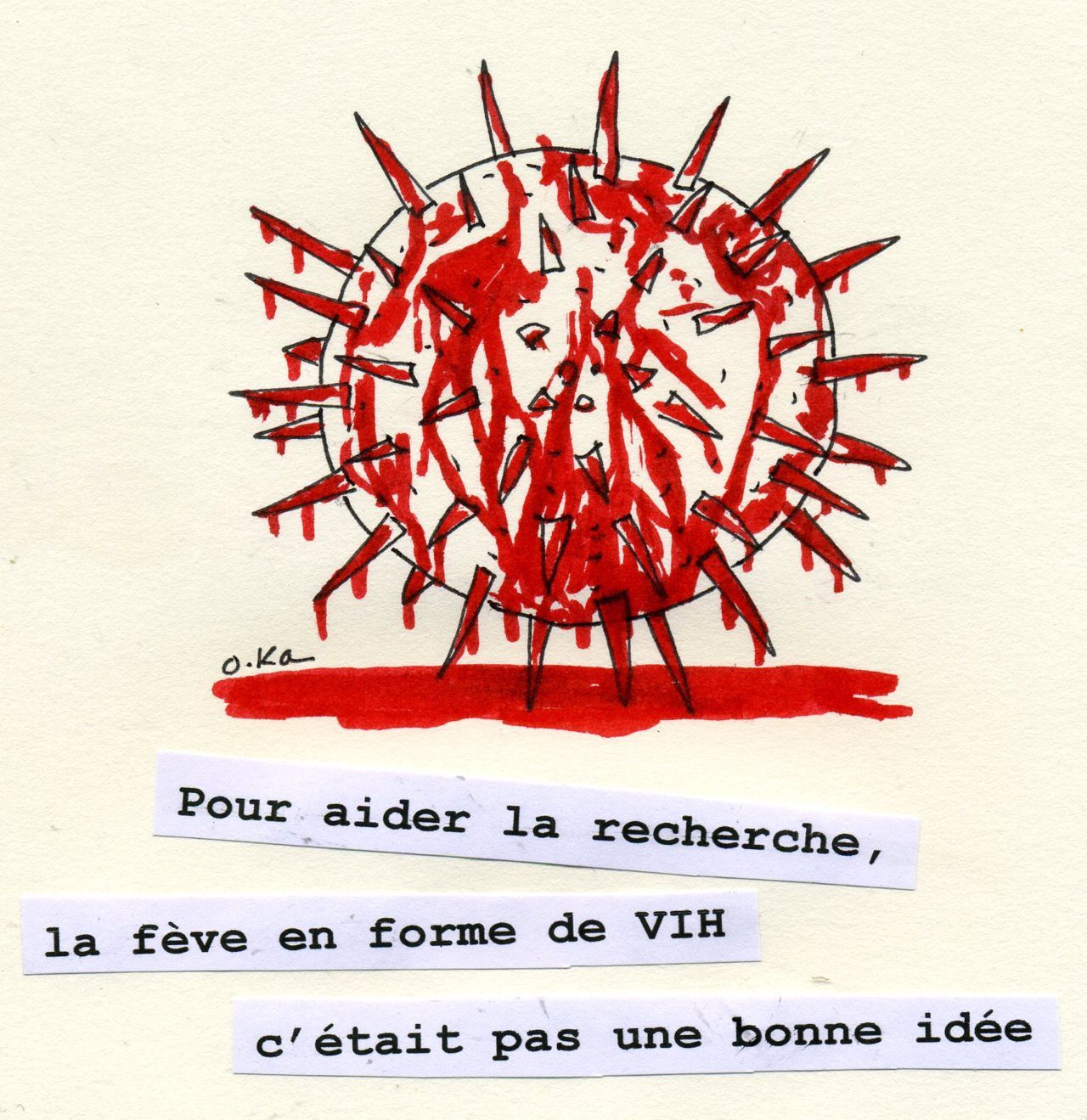

J’ai construit ma passion sur un rêve, et le réveil est douloureux.

avec l’aimable autorisation de l’auteur Olivier Ka