Nous sommes dimanche, c’est le début de l’été, il fait beau. Tout mon petit monde vaque à ses occupations. Quant à moi, je suis dans mon bureau devant mon ordinateur et, une fois n’est pas coutume, je fais du tri sur le blog. Pour être plus précis, je travaille sur le tome 3 du blog.

En relisant mes anciens billets, je tombe sur l’un de mes billets préférés (voir plus loin). J’ai écris ce texte quand ma fille aînée avait 15 ans et sa sœur puinée 11 ans. Toutes les deux étaient accros à la messagerie instantanée MSN et passaient dessus de nombreuses heures par semaine à discuter avec leurs amis.

Depuis que mes enfants ont un ordinateur leur permettant d’accéder à internet, j’ai pris de nombreuses fois la précaution de les avertir sur les dangers d’internet, sans pour autant me résoudre à les mettre sous surveillance électronique. Je n’ai jamais eu à le regretter. Nous discutons de temps en temps avec eux des risques et des dangers, et nous sommes toujours, mon épouse et moi, à l’écoute du moindre indice qui pourrait démontrer un malaise quelconque (lié à internet ou pas).

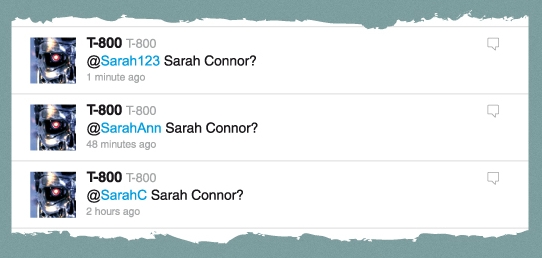

Pour autant, un papa angoissé comme moi imagine toujours le pire. Alors quand mon activité d’expert judiciaire rencontre mes craintes les plus vives, cela donne ce texte que je reproduis ici (je duplique mes billets si je veux), et que je dédie à tous les enfants internautes. Quelques instituteurs m’ont contacté pour me demander s’ils pouvaient l’utiliser dans leurs cours: surtout qu’ils n’hésitent pas à se l’approprier, à le faire lire et à le commenter. Les parents peuvent aussi s’en servir pour ouvrir une discussion avec leurs enfants. Je pense que ce billet mérite de sortir du fond des archives du blog. En tout cas, moi, il me fait toujours frissonner.

Manon13

Manon a treize ans. Elle travaille bien à l’école où elle a beaucoup

d’amis. Elle joue, elle rit comme beaucoup d’enfants de son âge.

Ses parents l’aiment, font attention à son éducation, lui achètent ce

qu’il faut, mais pas tout ce qu’elle demande. Bon, elle a quand même un

téléphone portable comme tout le monde et un ordinateur dans sa chambre.

Mais ils ont fait attention à ne pas céder pour la télévision dans la

chambre.

Manon aime bien discuter avec ses amis le soir sur son ordinateur. Elle

connait bien comme eux tous les lol, mdr et autres smileys/émoticones.

Elle utilise Windows Live Messenger et arrive à suivre une dizaine de

conversations sans problème. Elle a une webcam qu’elle utilise de temps

en temps quand ses amis en ont une. Son pseudo, c’est manon13du31, parce

qu’elle à 13 ans et qu’elle habite en Haute-Garonne, et que c’est

rigolo parce que 31 c’est 13 à l’envers.

Manon utilise aussi la messagerie électronique Windows Mail pour faire

passer à ses amis tous les textes amusants qu’elle reçoit. Son père

n’aime pas trop ça et il appelle ça des chaines, mais c’est tellement

rigolo. Et puis c’est vrai: si tu ne passes pas cet email à 15

personnes, tu risques de ne pas savoir qui est amoureux de toi le

lendemain. Et ça, c’est trop important pour risquer de le rater. Et puis

les parents ne peuvent pas comprendre, ils sont trop vieux. Son

amoureux à elle, c’est Killian. Mais il ne veut pas encore l’embrasser.

Manon s’est inscrite sur plusieurs sites web: celui où l’on peut jouer à

faire vivre des animaux, celui où ses copines discutent du beau

Michael, mais si, celui DU film. Et bien entendu, Manon a un blog où

elle met en ligne des photos d’elle et de ses copines. Mais elle change

souvent de blog, parce son père n’aime pas trop qu’elle étale sa vie

comme ça sur internet. Il ne veut pas qu’elle ouvre un compte Facebook,

et ça c’est nul parce que Cindy, elle, elle en a déjà un. Alors, pour

brouiller les pistes, elle crée régulièrement un nouveau blog avec un

nouveau pseudo: manon13_du31, manondu31_13,

manonLOL1331, manonXX13_31… Elle a même créé un blog cindy13du31 où

elle a mis une photo de Bob à la piscine. Bob, c’est le mec le plus bête

du collège, haha.

Un soir, Manon discute avec ses amis sur Messenger. Depuis plusieurs

semaines, elle grignote quelques minutes supplémentaires auprès de ses

parents qui veulent qu’elle se couche tellement tôt. Petit à petit, elle

a réussi à rester plus tard, et maintenant, c’est elle la dernière à se

déconnecter. Elle discute en ce moment avec sa nouvelle copine Célia

super sympa qu’elle connait depuis un mois.

Ce que ne savait pas Manon, c’est que cette copine, c’est un garçon. Un grand. Un homme de 20 ans.

Ce que ne savait pas Manon, c’est qu’à chaque fois qu’elle allumait sa

webcam, sa « copine » enregistrait les séquences. C’est vrai que c’était

dommage qu’à chaque fois elles ne puissent pas discuter en live, mais

c’était parce que la caméra de sa copine avait toujours un problème.

Ce que ne savait pas Manon, c’est que la séquence où elle fait la

fofolle dans sa chambre en pyjama ridicule, et bien « Célia » l’avait

enregistrée.

Et maintenant, ce garçon la menace de la diffuser sur Youtube! Il a fini

par allumer sa webcam, et elle l’entend très bien lui parler. Il lui

dit que si elle ne fait pas ce qu’il veut, il balance la vidéo…

Alors, elle fait ce qu’il lui dit.

Et lui, il enregistre.

Et il se filme.

Et elle doit regarder.

Ce que ne savait pas non plus Manon, c’est qu’un policier regarderait également les vidéos. Et un magistrat.

Ce qu’elle ne savait pas non plus, c’est qu’un expert judiciaire

regarderait toutes les vidéos, même celles qu’elle avait effacées. Et

toutes les conversations Messenger. Et tous ses emails. Et toutes ses

photos. Et tous ses blogs.

Ce qu’elle ne savait pas, c’est que ses parents verraient tout cela aussi.

En fait, Manon, 13 ans, du 31, ne savait pas grand chose.

Mais maintenant elle se sent mal.

———————

PS: Prénoms, âge, département et histoire modifiés.