J’ai reçu ce matin le courrier que j’attends depuis une semaine. Je vais enfin savoir où se cache cette personne disparue.

Quelques semaines plus tôt, j’ai reçu un courrier d’un juge d’instruction qui me désigne avec pour mission de collecter le plus d’informations possibles sur une personne disparue. Sa famille la recherche depuis plusieurs jours et les faits sont suffisamment troublants pour que la justice soit saisie.

Mes missions sont simples: je dois contacter la gendarmerie pour qu’elle m’amène un ordinateur qui a été mis sous scellé. Je dois examiner son contenu à la recherche de tout indice permettant de savoir ce que la personne disparue a pu devenir.

Derrière un énoncé simple des missions se cache en fait un problème terrible: pas de recherche possible par mot clef, pas de piste particulière qui pourrait guider l’exploration numérique, rien a priori.

Je contacte donc la gendarmerie, prends rendez-vous avec l’Officier de Police Judiciaire en charge de cette affaire, et le jour J, il m’amène l’ordinateur sous scellé. Nous discutons du dossier, je lui pose des questions sur le contexte de la disparition, je signe le reçu de remise du scellé (comme dans “NCIS”).

Me voici dans mon bureau laboratoire devant le scellé. Je le prends en photo (comme dans “Les Experts”), je l’ouvre avec précaution, je prends des notes dans mon cahier d’expertise. Je démonte le disque dur, j’en prends une empreinte numérique complète, avec mon bloqueur d’écriture pour ne pas modifier le disque original. Je démarre une machine virtuelle basée sur la copie numérique et commence l’exploration.

Comment aborder ce type de mission? Comme dans “Dr House”, je dispose dans mon vaste bureau un grand tableau blanc Velleda sur lequel j’écris les différentes hypothèses et les conséquences possibles. Quelle trace peut laisser une personne qui disparaît? Est-ce une disparition volontaire? Je commence par extraire tous les fichiers du disque dur, effacés ou non, complets ou pas. Je fais ensuite la liste exhaustive des fichiers pouvant contenir du texte: documents doc, docx, wpf, odf, xls, xlsx, txt, cvs, pdf, pub, ppt, html, pst, dbx, etc. Me voici à la tête de plusieurs milliers de documents à lire.

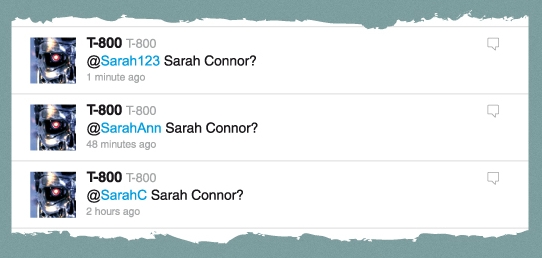

Comme dans “FBI portés disparus”, je trace une ligne de temps et je classe les différents évènements que j’arrive à retirer de la lecture des documents. Une histoire familiale commence à prendre forme, avec ses joies et ses peines. Dans cette affaire, les courriers électroniques sont les plus instructifs: des coups de gueule, des réconciliations, des mots doux… A un certain moment, les traces d’emails que je retrouve par bribe dans le cache du navigateur correspondent à l’utilisation quasi exclusive d’un webmail au détriment du logiciel local de messagerie. Me voici dans une impasse.

L’analyse complète du disque dur durera plusieurs jours nuits, et ne donnera rien de pertinent. Rien n’est plus difficile et long que les recherches qui n’aboutissent pas.

La piste du webmail me semble potentiellement prometteuse. Tel un enquêteur de “New York, unité spéciale”, je contacte le juge d’instruction qui m’a désigné. Dans la vraie vie, il me faut batailler pour arriver jusqu’à lui et pouvoir discuter de mon problème: il me faudrait une commission rogatoire pour persuader l’hébergeur du webmail de m’ouvrir les portes du compte. Le magistrat soutient ma démarche et quelques jours plus tard, je reçois le sésame épistolaire.

Mais comment contacter l’hébergeur bien connu du webmail? Un bon expert judiciaire, même marginal et insociable, se doit d’être dans les bonnes listes de diffusion-qui-vont-bien sur lesquelles je lance un email à la mer. Quelques experts parisiens bien informés et partageurs me fournissent l’adresse postale de l’hébergeur et, Saint Graal de l’internaute lambda, le numéro de téléphone qui permet de tomber directement et rapidement sur quelqu’un de compétent, comme dans “RIS”.

J’explique mon souhait, je faxe ma commission rogatoire, et en retour, par fax également, je reçois les login et mot de passe de l’utilisateur de la boite webmail. Je me connecte aussitôt, en notant sur mon cahier d’expertise les jour, heure, minute et adresse IP de ma connexion.

Un rapide constat s’impose: un grand nombre d’emails n’ont pas été lu depuis plusieurs semaines… sauf quelques uns, parmi les plus personnels. Je prends des copies d’écran, je lis tous les emails, cherche sans succès des traces de réponses.

Je recontacte le service juridique de l’hébergeur pour obtenir les adresses IP des connexions ayant permis la lecture des emails dont je fournis la liste. Toutes les informations demandées vont m’être adressées par courrier postal.

J’ai reçu ce matin le courrier que j’attends depuis une semaine. Je vais enfin savoir où se cache cette personne disparue qui n’a pas résisté à la tentation de consulter sa boite email.

Les adresses IP correspondent à celle de la gendarmerie en charge du dossier. Les enquêteurs avaient eu à disposition les login et mot de passe du webmail, fournis par la famille et avaient cherché des indices dans quelques emails qui semblaient prometteurs.

Je n’ai jamais su ce qu’était devenue cette personne disparue. Peut-être aurai-je un jour la réponse dans “Victimes du passé“…

frustrant…mais, pour vous mettre du baume au cœur….

imaginons que la gendarmerie, surveillant ce compte, s'aperçoit que quelqu'un s'est connecté, remonte le "fil" jusqu'à votre adresse ip et ……..déception partagée

merci de m'avoir donné une occasion de vous remercier pour vos écrits

enniop

je reçois les login et mot de passe de l'utilisateur de la boite webmail

Wtf ? Le webmail conservait en clair le mot de passe de l'utilisateur ??? Ou bien ce mdp a-t-il été réinitialisé à une valeur qu'on vous a transmise ?

@Chicxulub: Il s'agit d'un login/mdp parallèle à celui du compte officiel.

@Zythom : merci pour la réponse, même si elle me fait tout aussi "peur"…

@Chicxulub: Ce qui serait inquiétant, c'est si n'importe quel enquêteur (OPJ, expert judiciaire, etc) pouvait obtenir directement cela de l'hébergeur. Pour l'instant, ce qui me rassure en tant que citoyen, c'est qu'il faut l'aval d'un magistrat pour forcer la vie privée de quelqu'un. Mais les lois changent vite…

Le webmail conservait en clair le mot de passe de l'utilisateur ???

Techniquement parlant, un certain nombre de protocoles sécurisés d'authentification ont besoin du mot de passe en clair (typiquement les différentes méthodes de SASL). De plus, dans le cas de boites mails associés à des accès (ADSL ou autre), il est infiniment plus simple (en terme de support) de renvoyer les informations au contact sans que celui-ci n'ai besoin d'aller reconfigurer tous ses logiciels.

« ce qui me rassure en tant que citoyen, c'est qu'il faut l'aval d'un magistrat pour forcer la vie privée de quelqu'un »

S'il suffit d'une commission rogatoire envoyée par fax, ça ne devrait pas faire peur à un bon ingénieur social…

@Skippy: Toute infraction laisse des traces. Une personne qui se ferait passer pour un expert judiciaire et qui faxerait à un opérateur un faux document pour accéder à la boite aux lettres d'une personne "ciblée" commet une infraction.

Heureusement, les opérateurs procèdent à des vérifications d'identité avant de répondre aveuglément.

Mais aucun système n'est infaillible.

Mon premier commentaire sur ce blog et je tiens à le débuter par des félicitations. Je le suis depuis quelques temps et je l'apprécie tout particulièrement.

Je voudrais poursuivre sur une question qui me turlupine : bon nombre de gens utilisent la capacité des browsers à se souvenir des identifiants de connexion d'une page web. Dans le cadre d'une procédure judiciaire, quelles sont les possibilités d'usage de ces identifiants par l'expert judiciaire en charge de l'affaire ? Peut-il s'identifier et accéder aux comptes associés ? Doit-il obtenir l'approbation d'un magistrat en aval ?

@Slake: Tout dépend des termes de la mission ordonnée par le magistrat. Si elle ne mentionne qu'une analyse du disque dur, alors il ne faut procéder qu'à l'analyse du disque dur.

Si la mission précise qu'elle inclut les accès aux sites internet (type webmail par exemple), alors c'est bon aussi.

En général, je préfère contacter le magistrat, lui exposer ma demande d'extension de périmètre de mission et recevoir de sa part une confirmation écrite.

Un expert judiciaire qui va trop loin dans ses investigations de manière évidente peut être poursuivi.