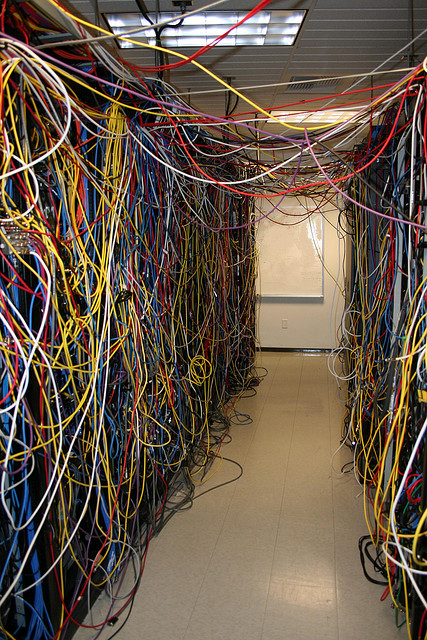

En tant que responsable informatique, je n’ai pas d’autre souhait que le confort des utilisateurs. Pour cela, parmi toutes les actions entreprises, j’ai mis en place un réseau Wifi permettant à tout un chacun de se connecter en toute simplicité.

Pour les plus techniciens d’entre vous, j’ai choisi un VLAN dédié wifi dont la passerelle/parefeu est une machine basée sur l’excellent logiciel pfsense. Ce produit permet de mettre en place très facilement un portail captif interrogeant un serveur Radius (par exemple freeradius ou dans mon cas maintenant Windows 2008 R2).

Tout fonctionne très bien, je place des bornes wifi premier prix partout, je rappelle aux utilisateurs que rien n’est chiffré et de faire attention (mais tout le monde s’en fout). Globalement, tout va bien.

Oui mais voilà, mon entreprise reçoit des visiteurs, des conférenciers, des consultants, organise des colloques, des symposium, des conférences, prête ses locaux pour des assemblées générales, des séminaires, des sapins de Noël… Et tout ce petit monde souhaite maintenant accéder à internet de la manière la plus simple possible.

Pour les universitaires, pas de problème particulier, il y a Eduroam. Mais pour l’industriel lambda ou le participant étranger à un colloque, avec mon système, il faut lui créer un compte personnel.

Bien qu’étant responsable informatique (et donc « chef »), je n’aime pas mettre en place un système avec des MonEquipeVaCréerUnCompteAChaqueFois ou des OnAKAFaireFaireçaParLaKeuil. Donc, après avoir discuté avec plusieurs responsables informatiques dans d’autres écoles, j’ai bien vu et compris qu’il y a deux grandes catégories de systèmes:

1) Une délégation technique permettant à plusieurs personnes (en général des secrétariats) de créer un compte provisoire à la demande, avec génération d’un ticket contenant un identifiant et un mot de passe compliqué.

2) Un hotspot wifi open, autrement un accès libre à tous les vents.

La solution n°1 est mise en place dans toutes les écoles ou universités que j’ai contactées, ou dans les hôtels que je fréquente. La solution n°2 est celle retenue par les restaurants (McDonald’s par exemple) ou les cafés de ma ville.

A priori, pour moi, la solution n°1 est la plus sérieuse, mais c’est celle où l’informatique est vécue comme pénible et les informaticiens comme des emmerdeurs personnes agaçantes. Dans un cas, quand vous allumez votre ultraportable, toutes vos mises à jour vont échouer tant que vous n’avez pas lancé le navigateur pour vous authentifier. Dans l’autre, vous surfez en toute liberté et c’est votre administrateur préféré, adoré, adulé, qui va en prison.

Diable, la prison, le déshonneur, l’infamie.

C’est que dans « responsable informatique » il y a le mot « responsable ». Et dans une petite structure comme la mienne (bien que grande par la notoriété la qualité des étudiants formés) il ne s’agit pas de badiner avec ce type de concept. Inutile d’enseigner la responsabilité aux étudiants-futurs-ingénieurs s’il s’agit de se cacher derrière le chef du chef de son chef, fut-il ministre.

Mon côté « responsable » penche donc pour la première solution.

Mon côté « pratique » penche pour la seconde solution.

Première phase: je-vais-me-débrouiller-tout-seul

Me voici donc sur internet à la recherche de réponses juridiques. La meilleure technique est de nos jours plutôt basée sur l’utilisation du web et du moteur phare du moment Google (que je remercie au passage pour l’hébergement du présent blog), ce qui m’amène assez vite aux textes de loi concernés, et surtout à des commentaires explicatifs. En particulier celui-ci: « Conservation des données de trafic: hot-spots wi-fi, cybercafés, employeurs, quelles obligations? »

Cet article m’a estomaqué stupéfait ébahi éberlué ébaubi:

Le propriétaire d’un cybercafé est-il tenu de conserver les données de trafic de ses clients?

OUI. Les cybercafés, les restaurants, les hôtels, les aéroports ou tout autre endroit qui propose un accès au réseau internet au public, à titre payant ou gratuit, sont concernés par ces dispositions. Ils doivent conserver les données techniques pendant un an à compter de leur enregistrement.

Existe-t-il une obligation d’identifier l’utilisateur de l’ordinateur?

Non. Le cybercafé en question n’est pas obligé de relever et de conserver l’identité de ses clients pour fournir une connexion (ex : accès wifi ouvert). Il doit uniquement conserver les données techniques de connexion.

En revanche, s’il fait le choix de procéder à l’identification préalable des utilisateurs, en leur faisant remplir une fiche d’inscription par exemple, il a l’obligation de conserver ces données pendant un an.

Les «données techniques de connexion», qu’est-ce que c’est? L’article définit en son début les «données de trafic» dont je suppose, malgré l’habituelle précision des termes juridiques qu’il s’agit également des données techniques de connexion.

[Ce] sont les informations techniques générées par l’utilisation des réseaux de communications tels qu’internet. Il s’agit par exemple de l’adresse IP de l’ordinateur (n° identifiant chaque ordinateur connecté à internet) utilisé, de la date, de l’heure et de la durée de chaque connexion ou encore des informations permettant d’identifier le destinataire d’une communication (par exemple le numéro de téléphone appelé).

Deuxième phase: j’affronte un automate téléphonique

Sur le site de la CNIL figure un numéro de téléphone pour celui qui souhaite poser une question juridique. Aussitôt, j’appelle le numéro. Trop tôt: il faut appeler après 10h mais avant 12h, ou après 14h mais avant 16h. J’appelle alors à 10h02. Après l’automate et grâce à *11 (« tapez 1 si vous êtes un professionnel », puis « tapez 1 si vous avez une question juridique »), j’obtiens une personne vivante à qui j’explique brièvement mon problème et qui me répond: « je vous passe une personne compétente » puis me bascule sur une boite vocale… Je rappelle, me farcit l’automate téléphonique et son *11 (connaissent pas les cookies dans la téléphonie). Une voie électronique (mais humaine) m’annonce une attente de 5 minutes. J’attends, et au bout de 5mn, la musique/conseils/informations s’arrête et j’ai un magnifique silence au bout du fil. Trou noir… Je laisse passer 2mn puis raccroche. Je rappelle. Il est 10h22, le standard de la CNIL ne répond plus, il sonne occupé… Je tente le coup 5 fois dans la matinée: occupé.

Troisième phase: je demande de l’aide

Internet est un monde magique: je lance une bouteille sur twitter: « Question pour la CNIL: accès wifi, l’identité d’une personne fait-elle partie des données techniques de connexion à conserver pour une école? ». Plusieurs personnes me répondent: @Skhaen @MathieuAnard @el_suisse @PierreCol @v_yaya @dascritch @Duncane_Idaho @FredLB @mariedePVV @Maitre_Eolas @frinnock @jkbockstael @ookook @MattGNU @okhin @Paul_Da_Silva @bortzmeyer @e_sanjuro @ph_lhiaubet @xavieragnes @akbarworld @whizzkidfr @fersingb @MasterLudo @_jbd entrent dans la danse de ma Time Line. J’espère ne vexer personne si j’écris que la meilleure réponse juridique vient de @Maitre_Eolas: « Les données techniques doivent être fixées par un décret attendu depuis + de 6 ans. À défaut, je dis : aucune obligation. » Suivi d’un inquiétant: « Les avocats. Pour avancer dans un monde de droit. » Faudra que j’en parle à Mme Zythom…

Quatrième phase: j’appelle les autorités

Je retente l’appel téléphonique vers la CNIL et là, miracle: automate, *11, attente 2mn, voix humaine non électronique qui me passe une autre voix humaine compétente. Quelques minutes de discussion et le verdict tombe, confirmant les propos de Maître Eolas: les décrets d’application définissant précisément les données techniques de connexion ne sont pas encore sortis, d’où l’article sibyllin du site de la CNIL.

Et comme l’article en question mentionne la HADOPI:

Qui peut demander la communication de ces données de trafic?

Uniquement des personnes habilitées par la loi à les obtenir, notamment les autorités judiciaires dans le cadre d’une procédure pénale, ou la HADOPI.

J’appelle la Haute Autorité pour la diffusion des œuvres et la protection des droits sur internet à ce numéro, pour savoir si mes droits de responsable informatique sont protégés sur internet.

Je dois dire que l’accès téléphonique à un être humain est beaucoup plus facile, sans doute une question de budget. J’ai eu très vite au téléphone une personne à qui j’ai pu expliquer mon problème. Voici sa réponse: « Peu importe la manière d’accéder à internet (ici un réseau wifi ouvert). En cas de téléchargement illégal, le titulaire de la ligne recevra les messages de la réponse graduée. Il doit sécuriser sa ligne ».

A ma remarque indiquant que dans le cas d’un accès wifi ouvert la sécurisation de la ligne pour savoir si un téléchargement est légal ou pas nécessite de mettre en place une écoute active des données en transit, ce qui me semble illégal, sa réponse fut tout aussi simple: « je vous donne une réponse juridique claire: le titulaire de la ligne doit sécuriser son utilisation. Si un téléchargement illégal est effectué depuis sa ligne, il recevra les messages de la riposte graduée ».

Lorsque je lui fais remarquer que la CNIL indique sur son site qu’un cybercafé n’a pas l’obligation légale de demander à ses clients leurs identités, sa réponse est identique.

Idem quand je lui parle des hotspots municipaux parisiens, des accès publics des bibliothèques œuvrant pour l’accès à la culture pour tous.

Je lui indique qu’il me semble que c’est l’arrêt de mort des accès wifi gratuits et ouverts, elle m’indique que dans la procédure de riposte graduée, j’aurais la possibilité de présenter mes arguments devant un tribunal et de dire que j’ai appelé la HADOPI pour obtenir ses informations. Quand je lui ai demandé son nom pour pouvoir établir la preuve de mon appel, elle a refusé (mais j’ai son prénom;).

Dernière phase: conclusion provisoire

Pour satisfaire mes obligations légales et pouvoir prouver ma bonne foi en cas d’attaque HADOPI, je réfléchis à ajouter l’adresse MAC de la machine dans les données techniques de connexion à conserver un an. Et cela même si je sais qu’il est très simple de modifier l’adresse MAC de sa machine ou d’en simuler une.

Il me faut également soupeser tout le mal que pourrait faire la publicité d’une poursuite HADOPI contre mon entreprise. En particulier l’impact sur la notoriété du diplôme durement acquis par les étudiants.

Je sens que c’est mal parti pour la mise en place d’un accès wifi ouvert et que le service informatique va devoir plancher sa communication interne pour expliquer la création de compte sur présentation d’une carte d’identité. Déjà qu’on a du mal à expliquer qu’on refuse de communiquer par email les mots de passe oubliés… VDM.