Il arrive qu’on demande à l’expert judiciaire de venir témoigner lors d’un procès. Un de mes confrères à bien voulu me faire l’honneur de raconter son expérience sur mon blog dans ce billet.

Cela ne m’était jamais arrivé, jusqu’à cette semaine.

Je dois dire que je n’étais pas pressé de vivre cette expérience (mais suffisamment curieux quand même pour souhaiter le faire au moins une fois dans ma vie).

J’ai reçu il y a quelques mois l’email suivant:

Bonjour Monsieur l’expert,

Je vous informe que je vais vous citer comme témoin dans le dossier X dans lequel vous m’avez adressé un rapport d’expertise privée particulièrement clair et précis.

Vous allez recevoir une convocation pour une audience qui aura lieu le 1er avril (ce n’est pas une plaisanterie) au TGI de Vulcain.

Je vous remercie de me dire si vous acceptez de venir témoigner, afin que je lance la procédure.

Je vous prie d’accepter, Monsieur l’expert, mes salutations respectueuses,

Signé: Maître Spock

Enfin, ce moment tant craint était arrivé: participer à un procès, devant une cour, dans un tribunal, en public, devant tout le monde, comme dans les séries ! J’en parle aussitôt à mon épouse qui me répond d’un air entendu: « j’espère que tu seras indemnisé vas-y ça me fera des vacances« .

Je réponds donc « oui » à Maître Spock et quelques jours plus tard, un huissier de justice sonne à ma porte pour me remettre en main propre une citation comme témoin pour l’audience du 1er avril (je ne m’en remets pas) d’un tribunal situé à l’autre bout de la galaxie France…

Je note le rendez-vous dans mon agenda de ministre, je pose un jour de congé auprès de mon employeur pour cette date, je déplace les rendez-vous déjà programmés.

Le temps passe.

La date s’approchant, je prend mes billets de train et j’achète les tickets de métropolitain nécessaires à mon transport jusqu’au tribunal. Le week-end précédent, je me plonge dans le rapport que j’avais déposé dans ce dossier, j’apprends par cœur les faits, les dates et tous les éléments techniques du rapport, les annexes, les critiques remarques de la partie adverse sur mon travail, les éléments de procédure… Bref, je passe un bon week-end (qui en plus est celui du second tour des élections municipales où j’ai tenu un bureau de vote et soit dit en passant fêté ma la victoire de ma liste et ma brillante élection). Bref je bosse à fond le dossier.

Plus le jour approche et plus je sens une boule d’angoisse se former. Mon épouse me rassure: « tu vas en chier y arriver, tu es le meilleur ».

Le jour J, je prends le train le matin très tôt pour traverser la France, tellement tôt que, malgré 4 heures de train, j’arrive devant le tribunal avec deux heures d’avance. J’en profite pour repérer les lieux, trouver la salle d’audience, me présenter au greffe, me faire expliquer un peu la procédure: « bah, vous allez prêter serment, puis vous faire cuisiner répondre aux questions ».

Je trompe mon stress en allant me glisser dans le public (peu nombreux) d’un procès d’assises qui se tenait dans la salle voisine (véridique). Une histoire de cambriolage par des pieds nickelés, de coups de couteaux, de séquestration, de vol… On se détend comme on peut.

Un quart d’heure avant l’audience, Maître Spock arrive et m’explique comment il voit les choses: « vous allez être isolé dans la salle des témoins, puis l’huissier viendra vous chercher, vous prêterez serment, puis je vous poserai quelques questions, puis la cour vous posera aussi quelques questions, ainsi que la partie adverse ». Devant mon visage transpirant, il ajoute: « mais ne vous inquiétez pas, rien de compliqué. Soyez vous même et répondez sans trop entrer dans les détails techniques ».

Ok.

Donc l’inconnu total.

Je ne sais pas quand on va venir me chercher.

Je n’assiste pas aux débats.

Je ne connais pas les questions qui vont m’être posées.

Je ne sais pas où je vais poser mon sac, mon manteau, mon pull, mon écharpe (je suis en chemise car je transpire déjà 10L d’adrénaline).

Je ne sais pas qui est qui dans la salle (Président, procureur, avocats, parties). Je ne connais que deux personnes: Maître Spock et l’innocent qu’il défend.

Ah si, je sais une chose: la presse judiciaire est là.

Ok, ok.

Mon coeur bat la chamade.

[minute historique: autrefois afin de parlementer ou lors d’une reddition, on émettait un

signal avec un tambour ou une trompette ; on appelait cela battre la

chamade, source Wikipédia]

Me voici en train d’attendre dans la salle des témoins (en fait dans la salle des pas perdus, le tribunal ne disposant pas de salle pour isoler les témoins).

Comme d’habitude, je constate avec un étonnement tout scientifique, que si l’on note t le temps d’attente, mon niveau de stress augmente proportionnellement à t, alors que mon encéphalogramme varie en 1/t…

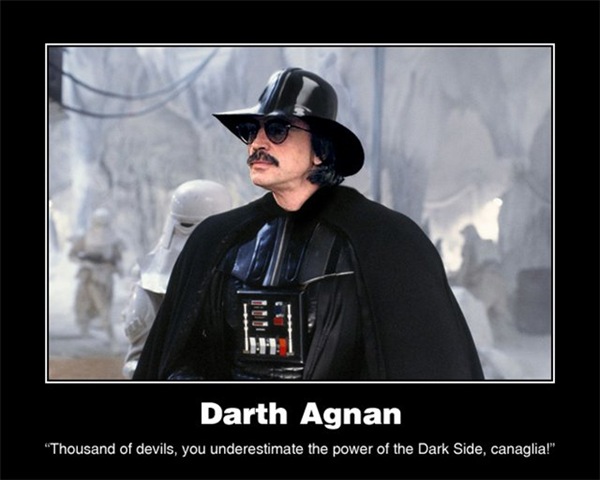

Je fais alors la seule chose que je sais faire dans ces cas là: je récite la litanie contre la peur des sœurs du Bene Gesserit:

Je ne connaîtrai pas la peur car la peur tue l’esprit.

La peur est la

petite mort qui conduit à l’oblitération totale.

J’affronterai ma peur.

Je lui permettrai de passer sur moi, au travers de moi.

Et lorsqu’elle

sera passée, je tournerai mon œil intérieur sur son chemin.

Et là où

elle sera passée, il n’y aura plus rien.

Rien que moi.

J’appelle mes followers Twitter à l’aide. Ils me remontent le moral.

Les minutes passent.

Je ne sais pas si mon affaire passe en premier (il y a plusieurs affaires convoquées à la même heure).

Les minutes semblent être des heures.

Des personnes entrent dans la salle d’audience: des personnes en robes noires, des personnes à l’air sombre, des personnes angoissées, des personnes avec des blocs notes, des avocats rigolards, un policier…

Les minutes deviennent une heure.

Je sursaute à chaque sortie d’une personne dont je suis persuadé qu’elle vient me chercher. Je n’ai pas hâte d’entrer dans l’arène, j’ai envie qu’on m’oublie, je suis pressé d’en finir, j’ai hâte d’entrer dans l’arène.

Les minutes deviennent deux heures.

J’entends quelques bribes de mots en provenance de la salle, je reconnais la voix de stentor de Maître Spock. Je sens que je vais bientôt être appelé.

Je regarde sur internet l’origine du mot « stentor » [minute culturelle: dans la mythologie grecque, Stentor (en grec ancien Στέντωρ / Sténtôr) est le crieur de l’armée des Grecs lors de la guerre de Troie. Son nom vient du verbe στένειν / sténein qui signifie « gémir profondément et bruyamment, mugir ». Il reste dans l’expression populaire « avoir une voix de Stentor » qui, dès l’Antiquité, signifie avoir une voix très puissante, retentissante et parfaitement audible. Les scholiastes d’Homère précisent que Stentor est d’origine thrace, qu’il est le premier à se servir d’une conque comme trompette de guerre et qu’il est mis à mort après avoir été vaincu par le dieu Hermès dans une joute vocale. Source Wikipédia]

J’en profite également pour relire le serment des témoins: « Je jure de parler sans haine et sans crainte, de dire toute la vérité, rien que la vérité. » (source Wikipédia: liste des serments).

Je relis la litanie contre la peur.

(normalement, si j’ai réussi mon exercice d’écriture de billet, vous êtes là maintenant chaud bouillant comme je pouvais l’être).

Quand, soudain, l’huissier audiencier sort de la salle et

(roulement de tambours)

(sonneries de trompettes)

(mon cœur s’arrête)

(je me lève, au ralenti, style « Matrix »)

(ça fait mal au doigt, hein)

Ah, tiens, non, ce n’est pas l’huissier audiencier, c’est Maître Spock.

Maître Spock:

« Bonjour Monsieur l’expert, je suis désolé, mais l’affaire est reportée ».

…

Ah, ok.

« Mais elle est reportée à une date ultérieure que je vous communiquerai dès que j’en aurai connaissance ».

…

Oui. Bien sur.

« Je suis désolé »

…

Oui, moi aussi.

Nous sommes sortis du tribunal pour aller prendre un verre avec la presse judiciaire. Après quelques bières, mon sang contenait à nouveau quelques globules rouges. Les discussions portaient sur le futur nouveau gouvernement. Fidèle à ma longue habitude des réunions publiques (c’est-à-dire lorsque je participe à un groupe de plus de deux personnes), je suis resté dans un coin à écouter et à boire les paroles des célébrités présentes.

Bilan:

Points négatifs:

– un procès auquel je ne pouvais pas assister (puisque cité comme témoin)

– 8h de transport (TGV, métro, RER)

– 2h d’attente car arrivé en avance

– 2h d’attente en salle des pas perdus faisant office de salle des témoins

– une journée de congés perdue

– je ne sais pas si je serai remboursé (car je n’ai pas été appelé à la barre)

– ce billet de blog qui est frustrant pour tout le monde

Points positifs:

– j’ai servi la justice et tenté de participer à la défense d’un innocent

– j’ai révisé la litanie contre la peur

– j’ai serré la main (deux fois) de Pascale Robert Diard et pris un verre avec elle.

That just made my day.