J’ai besoin de faire des calculs intensifs, dans le cadre de mon apprentissage de Tensorflow, et de temps en temps pour casser du mot de passe.

J’ai donc une machine dédiée à cela. Mais elle date de 2005, à une période où les cartes mère basculaient vers des bus PCIe, et la magnifique carte graphique GTX 1060 récupérée sur le PC de mon gamer de fils n’était pas bien reconnue, malgré mes montages, disons, hasardeux, à base de ventilateur sur pied pour le refroidissement et d’alimentation ajoutée (avec la fameuse « astuce » du trombone, svp ne le faites pas).

Bref, il me fallait envisager d’investir dans un nouveau PC de calculs.

Seulement voilà, je ne voulais pas mettre trop cher dans la configuration, sachant que j’avais déjà la carte graphique et que la puissance d’icelle me convenait parfaitement. Mon cahier des charges était le suivant :

– une carte mère pouvant accueillir une carte graphique Nvidia

– 8 Go de RAM

– c’est tout

Je me tourne alors vers Internet (c’est une figure de style, je suis toujours face à mes écrans) et je découvre le monde merveilleux des ordinateurs d’occasion : entre les personnes qui pensent pourvoir vendre leur PC au même prix qu’elles l’ont acheté, voire plus, et celles qui vous dirigent vers un site russe entre pilules bleues revigorantes et promos sur les masques FFP2 (je navigue sur les sites que je veux) bloqué par mes Pi Hole / uBlock Origin / AdGuard-en-test…

Et puisqu’il faut bien parfois traverser la rue, je me lance, et je passe commande sur le site français www.backmarket.fr sur lequel j’avais débusqué un Dell Optiplex 3020 MT Core i3 3.4 GHz – HDD 500 Go RAM 8 Go, qui me faisait les yeux doux à 130 euros TTC (!) livraison incluse et garantie d’un an \o/

Matériel réceptionné trois jours après. Jusqu’ici tout va bien.

Je déballe le tout, je branche, j’allume pour voir si tout va bien: nickel ! J’éteins, je débranche, je décharge l’électricité statique de mon gros pull, j’ouvre la bête, je vire le disque dur, la carte wifi bizarre, je place un disque SDD de mon stock, la carte graphique surpuissante, une vieille alim ATX de mon stock (avec son trombone, de mon stock aussi), je branche écran/clavier/souris/câble réseau de mon stock, une clé USB (on peut écrire clef USB ?) pour installer une Debian, les drivers Nvidia, CUDA, etcétéra.

J’ai une nouvelle machine de calculs \o/

Mais pendant que cette nouvelle venue chauffait mon bric-à-brac bureau en faisant des milliards d’opérations, le disque dur de 500Go extrait du PC d’occasion me faisait de l’œil… Et si ?

Et si ce disque dur pouvait me raconter son histoire ? Ni une, ni deux, je le branche sur mon PC et procède à sa copie bit à bit (cf ce billet de 2014, ou celui-ci de 2008), puis je commence son analyse.

Nam et ipsa scienta potestas est, écrivait le philosophe Francis Bacon, dans « De haeresibus » en 1597 (pas lu, mais j’aime les citations latines <3, j’ai fait latin jusqu’en terminale, option au Bac, zéro point gagné).

Dans les données en clair, je récupère la clef de licence Windows 10 (j’aime bien écrire clef-avec-un-f). Ne voulant pas être receleur à l’insu de mon plein gré, j’appelle le support Microsoft (oui, oui). Après trois personnes ne comprenant pas trop mon appel, je tombe sur une charmante dame certainement PFE+++ (Premier Field Engineer) chez Microsoft, qui après diverses vérifications techniques, m’informe que la clef de licence correspond à une clef bloquée chez eux pour avoir été trop souvent activée. « Vous avez une clef PIRATÉE », me dit-elle…

Je détruis mon téléphone jetable, coupe la liaison satellitaire chiffrée, reboote mon nœud Tor, m’essuie le front avec mon vieux T-Shirt SSTIC 2012 sous le regard désapprobateur d’Edward Snowden dont le livre usé est face à moi…

On m’a vendu un PC avec une licence Windows piratée…

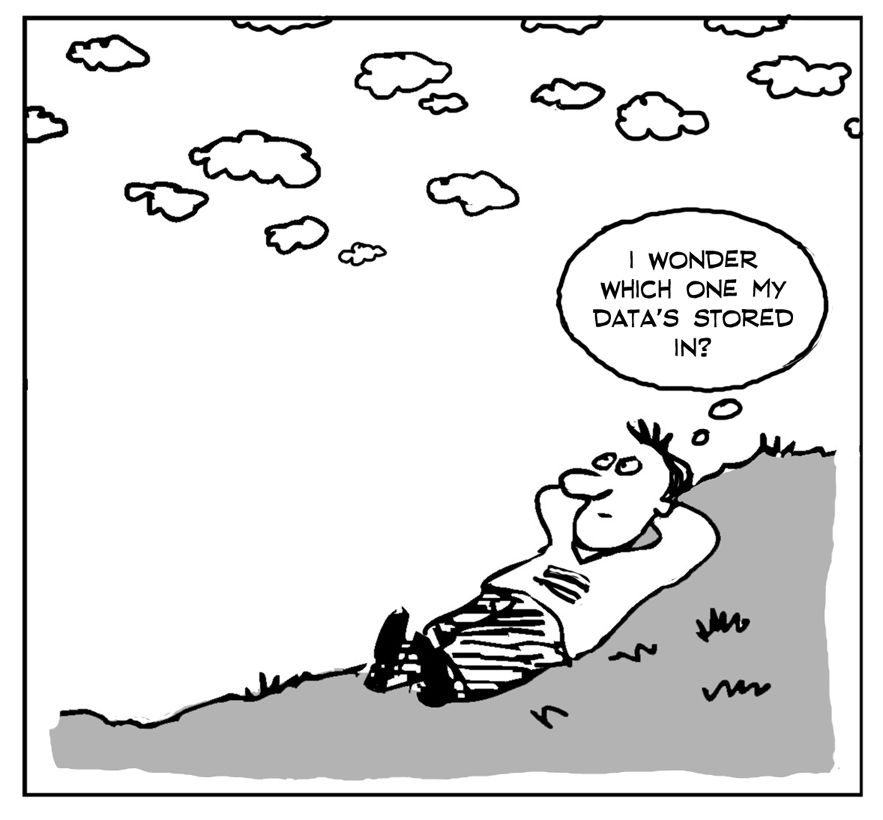

Je pousse plus loin mes investigations, cette fois en regardant les données (mal) effacées du disque dur. Celui-ci a été reformaté rapidement : toutes les données antérieurement présentes sont toujours là, à attendre que je les récupère. Une vie complète d’ordinateur se déroule devant moi, comme au plus fort des expertises judiciaires que j’ai menées : emails, rapports, fichiers Excel, notes de frais…

On m’a vendu le PC d’un employé de la mairie d’une grande ville de la région parisienne…

Je contacte le vendeur, le SAV Backmarket, l’ANSSI, et la CNIL. La suite va vous étonner (billet suivant).