Un expert judiciaire en informatique se doit de disposer de logiciels (parfois forts onéreux !) permettant de récupérer les fichiers effacés sur les disques durs saisis. Cela demande la très bonne maîtrise de ces logiciels, mais aussi la meilleure compréhension des concepts sous-jacents parfois complexes concernant les supports de stockage : le rôle du système de fichiers, l’organisation physique du disque (pistes, secteurs, clusters…), la structure logique associée, les métadonnées, les tables d’allocation, le partitionnement, les volumes, les couches d’abstraction comme le FTL, etc.

C’est indispensable lorsque l’on intervient pour une expertise de disque dur. Mais parfois, les choses se passent de manière beaucoup plus simple…

Dans une expertise où j’accompagnais la maréchaussée lors d’une perquisition, une fois les mots de passe obtenus sur simple demande (Ah le prestige de l’uniforme…), j’étais prêt à sortir tout mon savoir faire pour impressionner mon petit monde. J’avais dans mon coffre de voiture ma station d’analyse de disque dur après copie bit à bit avec bloqueur d’écriture, j’avais tous les câbles de branchements possibles, j’avais une grande capacité de stockage à base de disques durs vierges.

Le magistrat instructeur qui m’avait missionné demandait dans son ordonnance de consulter d’abord le matériel sur place, et de ne procéder à sa copie et mise sous scellés qu’en dernier recours.

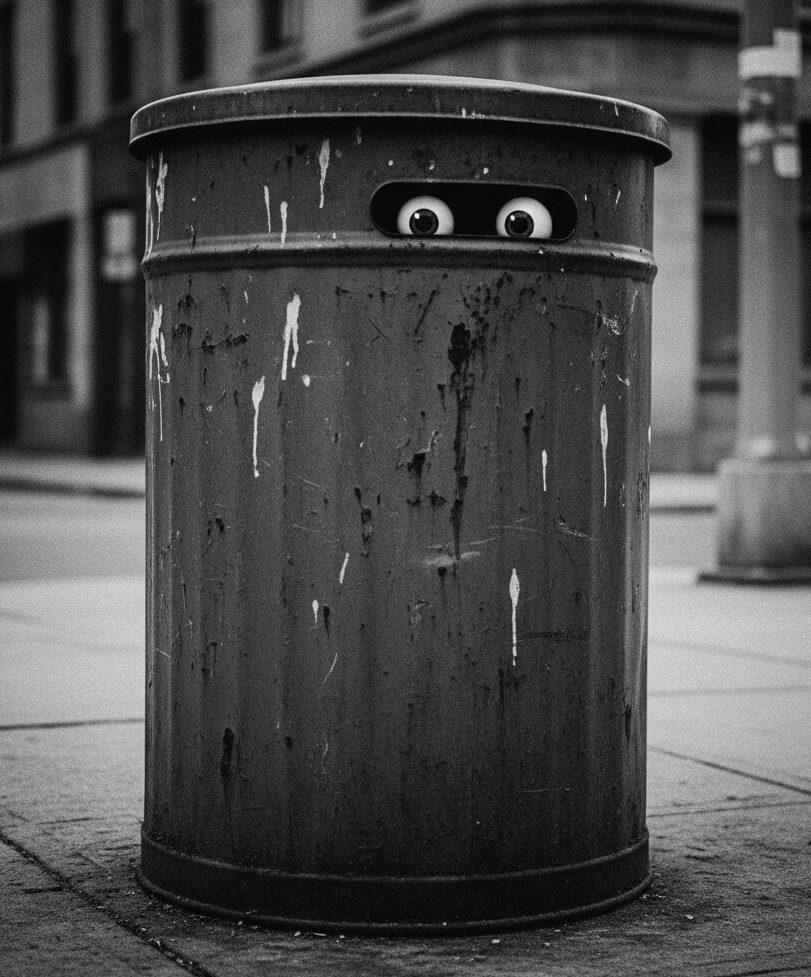

J’avais donc allumé l’ordinateur du suspect, et j’étais concentré à parcourir son disque dur, en présence des gendarmes qui discutaient entre eux. A un moment, le gendarme qui regardait l’écran par dessus mon épaule me dit: « tiens la corbeille n’est pas vidée ».

« Oui, oui, j’ai vu » répondis-je. « Je regarde un peu l’organisation générale des données pour me faire une idée ».

Je finis quand même par ouvrir la corbeille.

J’ai alors une bonne surprise : la totalité des documents supprimés depuis le début de l’utilisation de cet ordinateur se trouvaient encore dans la corbeille ! Tous les documents qui intéressaient l’enquêteur s’y trouvaient, car le propriétaire de la machine pensait qu’il suffisait de faire « supprimer » pour détruire définitivement un fichier. Le suspect avait ainsi regroupé en un seul endroit tous les documents qu’il voulait cacher. Il ne restait plus qu’à les récupérer et les ouvrir un par un.

C’est vrai que mes honoraires dans cette expertise ont du avoir du mal à passer auprès du gendarme que j’accompagnais… Mais j’ai des frais : il faut que je rembourse mes logiciels d’investigation, mes câbles, mes disques durs…